NEWS

[Hinweis] Gefahren durch Port-Freischaltungen

-

@snowman78 Nein.

Über den web-Adapter werden z. B. die zusätzlichen Anzeigen in der Übersicht des Admins angezeigt. Bei mir nutzt das z. B. der nuki-extended-Adapter. -

@thomas-braun : Aber das ist alles intern?

@Asgothian : Ich weiß so auf Anhieb noch nicht mal, wo ich UPnP in der Fritz!Box finde

Wo kann ich denn bei meiner 7590 nachschauen, ob da was aktiviert ist?

Wo kann ich denn bei meiner 7590 nachschauen, ob da was aktiviert ist?Und nein, ich habe bislang kein unerklärliches Verhalten oder Zugriffe von aussen feststellen können...ich habe mich hier im Forum angemeldet und da ist mir der Thread hier aufgefallen. Und dann fängt bei mir manchmal direkt das Kopfkino an und dann sucht man und findet (wie jetzt bei mir) Zugriffe auf der Fritz!Box (Anmeldung vom Benutzer iobroker auf der Benutzeroberfläche der Fritz!Box), die man dann direkt als "Fehler" abtut...wenn man sich richtig gut auskennt mit Allem, was Netzwerk und Internet angeht, dann ist man da sicherlich souveräner drin und reagiert gelassen.

Aber mir hat das hier Alles keine Ruhe gelassen und ich habe halt angefangen zu suchen nach irgendwelchen Portfreigaben usw. und auch wenn man dann eigentlich nix findet, ist da immer ein komisches Gefühl, obwohl es ja eigentlich dafür keinen Grund gibt...

Und SORRY, wenn ich euch damit jetzt tierisch auf den Zeiger gehe, ist nicht meine Absicht.

-

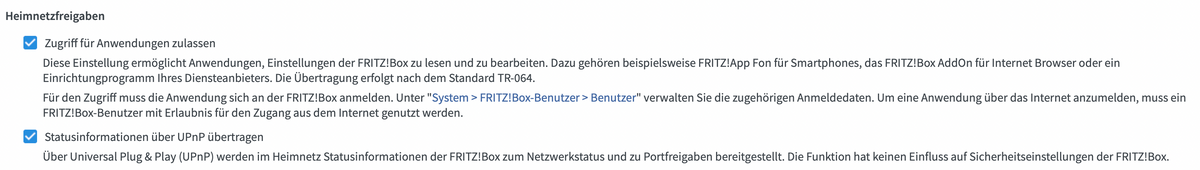

@Asgothian : Habe das hier gefunden, aber aktiv eingeschaltet habe ich das meines Wissens nach nicht

Also ist UPnP wohl doch aktiviert? Beide Haken entfernen oder nur das UPnP?

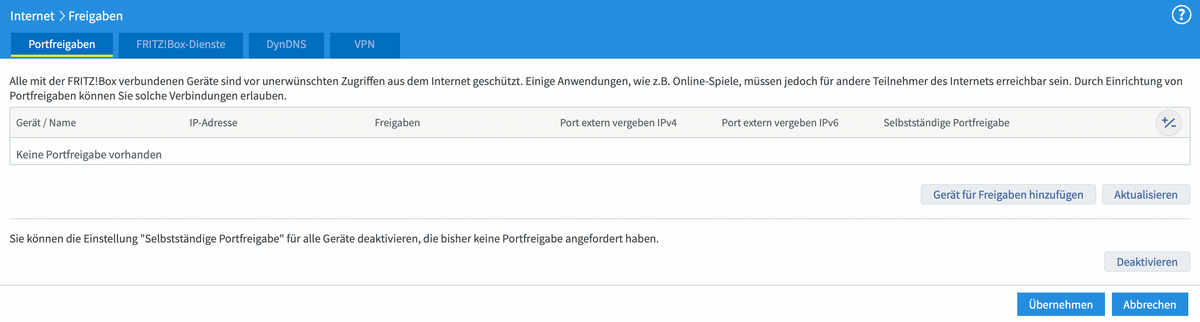

[EDIT] So sieht die Seite für die Freigaben aus:

-

Hallo zusammen,

ich habe bei mir einen ReverseProxy laufen um aus dem Internet auf meine lokale Nextcloud & Grafana zugreifen zu können.

Die ganzen Dienste wie ioBroker, Nextcloud, ReverseProxy, Grafana laufen alle über proxmox und die ReverseProxy Einträge sind alle mit Zertifikaten und HTTPS gesichert. Die Container bei proxmox sind alle einzeln angelegt und haben separate IP-Adressen.Den Zugriff auf Grafana nutze ich, um in der VIS die Energiewerte anzeigen zu lassen. Habe dort noch keine andere Möglichkeit für gefunden.

Könnte höchstens ne Subdomian auf meinen Grafana Server leiten und diese dann in die vis einbinden.Meint Ihr hier besteht irgendwo Handlungsbedarf Sicherheitstechnisch?

Gruß

Spawnsen -

es ist relativ aufwändig eine Software zu erstellen die einigermaßen safe ist, das sie öffentlich im internet steht.

bei grafana habe ich jetzt nichts explizit gesehen, das man das machen kann oder auch nicht machen soll.

lese diese punkte durch (falls noch nicht geschehen) und mach dich mit den einzelnen punkten und deren auswirkungen vertraut

https://grafana.com/docs/grafana/latest/administration/security/selbst wenn zum aktuellen zeitpunkt alles sicher ist, musst du für jegliche software die im internet steht, maßnahmen ergreifen damit du so schnell als möglich über die security fixes informiert wirst und du die dann installierst.

angriffsvektoren sind ja (am beispiel von grafana) nicht nur die regulär vorgesehenen funktionen wie web gui und api zugriff, sondern auch alle funktionen des bereitgestellten softwarestacks (also grafana, programmiersprache in der grafana programmiert ist, der webserver im container, das betriebssystem im container, docker, das betriebssystem des host systems, router).

in jeder dieser, nennen wir es mal schichten, kann es fehler geben oder sicherheitslücken existieren (und mit jedem patch ggfs sogar ganz neue aufgemacht werden), die ausgenutzt werden können.

klar muss man sich von schicht zu schicht durchkämpfen und immer wieder andere lücken ausnutzen, aber komplett sicher ist es dann dennoch nichtfirmen machen hier einen enormen aufwand um einigermaßen safe zu sein. sobald irgendwo eine nachricht kommt, das es da was gibt (bspw bei log4shell vor kurzem) werden ganze teams aktiviert (CERTs, spezialisten bei den virenherstellern mit denen man einen vertrag hat, etc.) um risiken abzuschätzen, maßnahmen zu ergreifen, etc.

den aufwand können viele Hobbyisten nicht machen, ganz geschweige vom Wissen durchführen.

Daher muss man da sehr sorgsam sein und sich überlegen ob ein vpn zugriff nicht besser ist.

Auch die VPN-Software steht im Internet. Auch hier gibt es diese Gefahren. Aber diese Software ist extra dafür gemacht das sie im Internet steht und hier ist auf Sicherheit ein spezieller Augenmerk durch den hersteller/Community gegeben. aber rechtzeitig aktualisieren muss man da auch (siehe heartbleed)Was mir noch einfällt, wäre zusätzlich noch die Standard-Ports der Weiterleitung im Router noch ändern, so das bei einem Scan man nicht schon anhand der Portnummer weiß um was es sich da handelt.

-

Hi,

sorry, dass ist nun vermutlich eine sehr dumme Frage, aber da ich mich nicht wirklich gut auskenne:

Man liest hier immer wieder, es soll in der Fritzbox gar keine Portweiterleitung eingerichtet sein, da dies immer gefährlich ist.Nun ist es aber bei mir so, dass ich den Port von WireGuard in der Fritzbox freigegeben habe, da ich sonst keine Verbindung zustande brachte.

Ist dies nun so richtig oder gibt es da auch sicherere Möglichkeiten?Vielen Dank

Gruß

-

@tom_w nein, der port muss auf den wireguard serivice weitergeleitet werden. nur dort können pakete auf den port ankommen, sollten also auf dem wireguard server eintreffen. das ist technisch gar nicht anders möglich, es sei denn, die verbindung wird in die andere richtung aufgebaut, was z.b. für mobilgeräte unsinnig wäre, da die sich zum server verbinden sollen. also a.m.s. alles ok soweit.

-

@tom_w sagte in [Hinweis] Gefahren durch Port-Freischaltungen:

Hi,

sorry, dass ist nun vermutlich eine sehr dumme Frage, aber da ich mich nicht wirklich gut auskenne:

Man liest hier immer wieder, es soll in der Fritzbox gar keine Portweiterleitung eingerichtet sein, da dies immer gefährlich ist.Nun ist es aber bei mir so, dass ich den Port von WireGuard in der Fritzbox freigegeben habe, da ich sonst keine Verbindung zustande brachte.

Ist dies nun so richtig oder gibt es da auch sicherere Möglichkeiten?Vielen Dank

Gruß

Für software die extra dafür gemacht wurde im internet zu stehen ist es in ordnung. wie oben schon mal geschrieben, muss aber jeder selbst danach schauen und regelmäßig updaten. dadurch werden sicherheitslücken behoben. wenn mal eine sicherheitslücke bekannt ist, wird die auch ausgenutzt

-

@tom_w

Hallo,es gibt jetzt einen Adapter, der ein WireGuard VPN einrichten lässt ohne dass die Ports in der Fritzbox weitergeleitet werden müssen. Die Verbindung wird vom Adapter zum Server aufgebaut, solange der Adapter läuft.

Hier ist die Beschreibung: https://htmlpreview.github.io/?https://github.com/iwg-vpn/iobroker.iwg-vpn/blob/main/howto/read-me.html

-

@Tom_W

die Diskussion dazu befindet sich hier:

https://forum.iobroker.net/topic/52487/adapter-für-einen-sicheren-remote-zugriff-auf-iobroker -

der adapter kann noch nicht funktionieren.

da fehlt bspw das erwähnte skript.

ist aber auch ziemlich neu -

@oliverio hast du eine Ahnung, was der Adapter alles macht?

@apollon77 hatte um Einsicht in den Code gebeten. -

@oliverio Das Skriptwelches erwähnt wird (also genau zwei) sind auf dem Rechner wenn der Adaoter installiert wird/wurde.

-

@apollon77 Hast du den Adapter installiert und getestet?

-

@wendy2702 Trocketn isnstalliert weil ich in die Dateien schauen wollte, getestet und sowas NEIN

-

@iwg

Die Fritzbox unterstützt ab der Version 7.50 wireguard.

Ich habe seit ein paar Wochen die Laborversion 7.39 drauf. Kann ich nur empfehlen -

@mathiasj sagte in [Hinweis] Gefahren durch Port-Freischaltungen:

Die Fritzbox unterstützt ab der Version 7.50 wireguard.

Ich habe seit ein paar Wochen die Laborversion 7.39 drauf. Kann ich nur empfehlenhttps://www.netzwelt.de/news/197094-avm-zuendet-vpn-turbo-wireguard-bald-fritzbox.html

Zitat:

SlurfyYT hat eine entsprechende AVM-Firmware in die Hände bekommen und konnte damit schon Geräte verbinden und erste Geschwindigkeitstests durchführen. Diese erbrachten folgende Ergebnisse:Ohne VPN: 100 Mbit/s im Downstream 40 Mbit/s im Upstream

Fritz!VPN: 54 Mbit/s im Downstream 30 Mbit/s im Upstream

WireGuard: 60 Mbit/s im Downstream 36 Mbit/s im UpstreamAn dem Geschwindigkeitsvorteil müssen sie aber noch basteln, das Ergebnis haut mich nicht um.

tschuess

-

Hallo,

ich nutze iobroker bzw. die VIS nur per VPN von extern.

Bin also gut abgesichert.Jetzt aber noch diese Frage, selbst wenn jemand meine Portweiterleitung findet, muß er ja erst noch meine Logindaten herausfinden.

Wie kann das möglich sein?Grüße

Christoph -

@cbrocker Naja, also

1.) Musst Du auch Authentication für Deinen ioBroker aktiviert haben, was man ja nicht nutzen muss. Lso ja, WENN Du es an hast bietet das Sicherheit

2.) je nachdem was Du erreichbar machst (zb Web Adapter) gibt es vllt dennoch Visualisierungen oder Tools die rreichbar sind, wenn da nicht auch Authentication aktiv ist

3.) Wir können nicht alle Adapter auf Ihre Sicherheit prüfen, von daher kann niemand dir die Garantie geben das nicht Adapter "löcher bieten". Auch wenn die Core-Adapter msiet geprüft werden bevor Dinge geändert werden machen wir keine Penetration-tests. Also efektiv kann nkeiner sagen ob nicht vllt doch irgendwo etwas ist - auch ggf basierend auf der vom jeweiligen User genutzen Node-js Version oder so ... -

@cbrocker

deinen offenen Port finden die Leute im Internet zu 100% und meist schon innerhalb wenigen Minuten.

Wenn du das testen willst, kannst du ja einmal auf Basis von docker selbst einen ssh-honeypot mit cowrie aufsetzen und selbst beobachen wer da so alles kommt

https://hub.docker.com/r/cowrie/cowrieHacker verwenden passwörter nur wenn sie diese per social engineering erhalten haben oder über einen brute force angriff. daher sollte man auch entsprechend komplexe passwörter verwenden die nicht in irgendwelchen wörterbücher stehen oder aus teilen daraus sich zusammensetzen.

die größte gefahr, wie apollon schön sagte, sind die existierenden software fehler, welche entweder entdeckt worden sind oder von den meisten noch unentdeckt schlummern aber von einzelnen schon ausgenutzt werden.

diese fehler existieren nicht nur auf ebene iobroker-adapter, sondern auch im iobroker selbst, oder auch dem betriebssystem.

Auch in deiner vpn-software können sich noch fehler befinden. Allerdings ist diese software ja speziell dazu gedacht im internet zu stehen und dort werden neue fehler meist auch schnell behoben.