NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@CrunkFX Könntest Du einmal die Anwendungsfälle einer Wireguard-Steuerung in der Threaderöffnung ergänzen?

Bei mir ist proxmox/iobroker im Heimnetz und Wireguard läuft direkt in der Fritzbox. Um mit Smartphones oder einem Notebook von Unterwegs auf den iobroker zuzugreifen reicht das ja schon ....

"Keine Fritzbox" wäre ein Anwendungsfall, der mir einfiele.

Weiterhin vielleicht Master/Slave iobroker, die über das Internet in Verbindung bleiben müssen... -

@david-g sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Hab es trotzdem schonmal durchlaufen lassen nach Ersteinrichtung.

Ah, du verwendest WGDashboard.

Ich hab Wireguard UI.Weisst du da auch, wie ich das upgraden kann?

Mit dem Script von @CrunkFX funktioniert es nicht, da dies noch immer auf die 0.3.5 verweist. -

@Siggi0904 hat hier am 31.9 was gepostet. Bezieht sich das nicht darauf?

-

@david-g sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

@Siggi0904 hat hier am 31.9 was gepostet. Bezieht sich das nicht darauf?

ah stimmt. Hab ich übersehn.

Er hat zwar Debian, aber müsste mMn mit Ubuntu auch so funktionieren.

-

Hi,

ich versuche mich gerade auch an Wireguard.

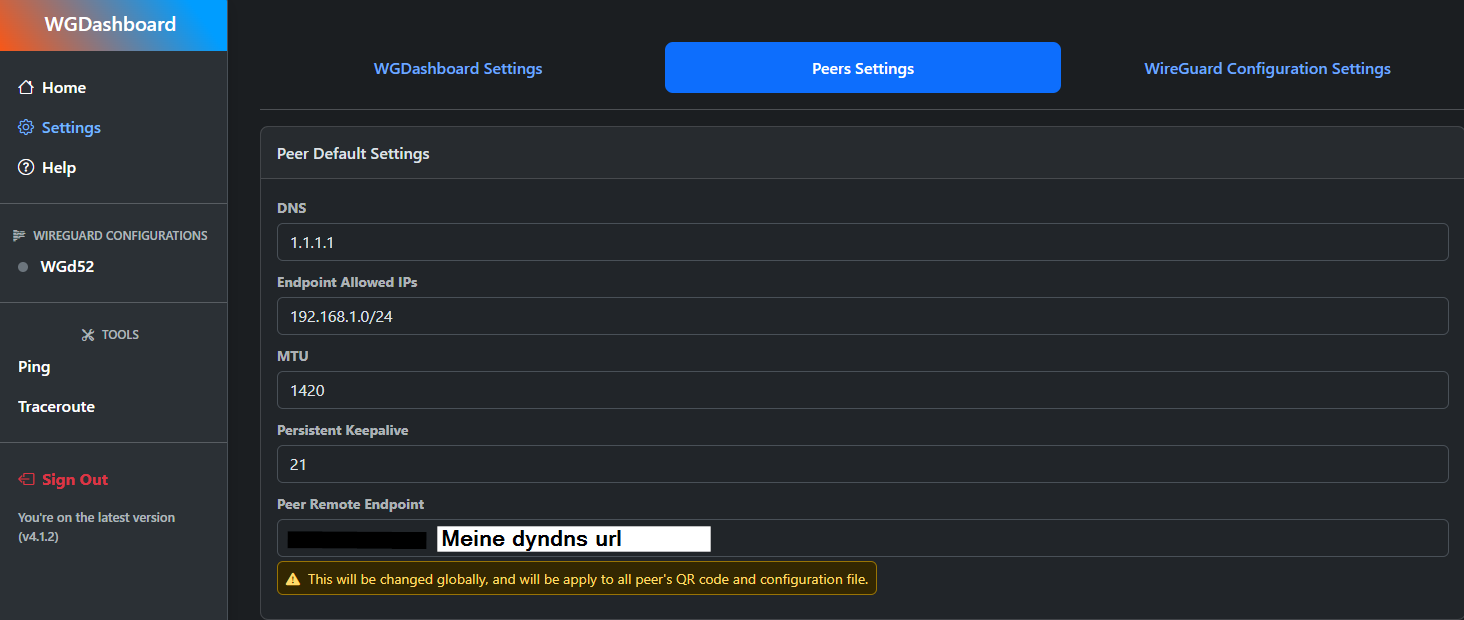

Habe mit den proxmox Helper Scripts die Installation gemacht und habe WGDashboard als Config Oberfläche.Ich nutze no-ip für dyndns und habe es in meiner Unifi USG verbunden.

Im Kundenmenü wird mir dort bei meinem Hostname die korrekte externe IP Adresse angezeigt, die ich auch bei whatsmyip sehe.Leider klappt es noch nicht, das ich auf interne IPs zu greife wenn ich mich mit meinem Handy über Wireguard verbinde.

Aktuell sind dies meine Settings:

Meine internen IPs sind 192.168.1.x

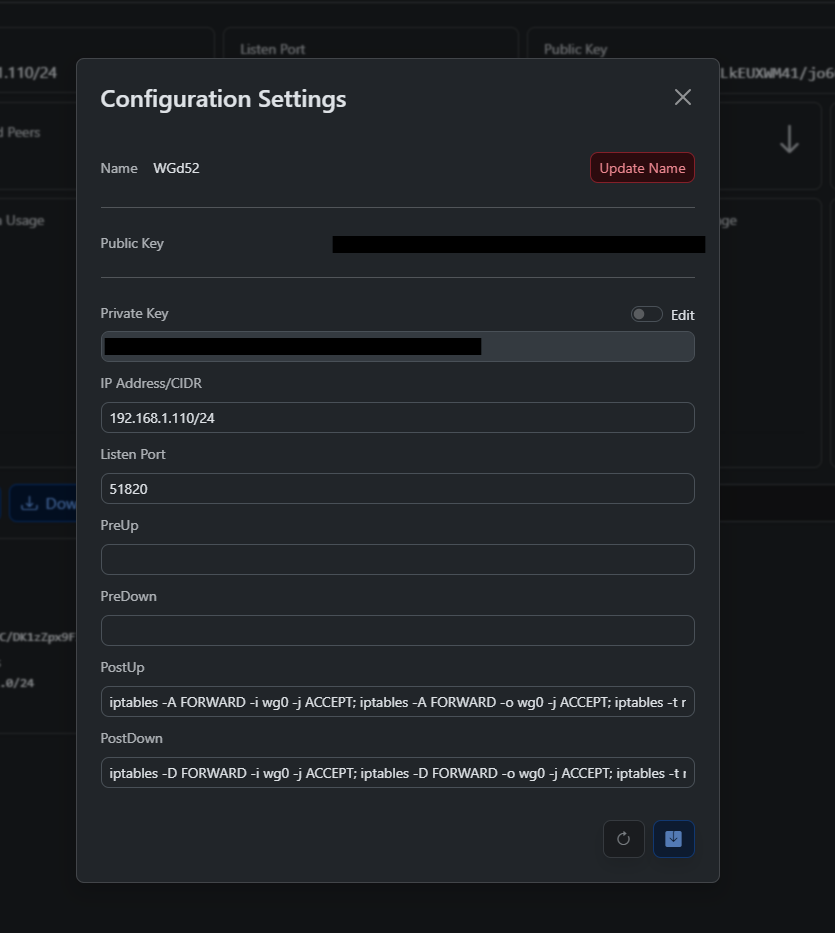

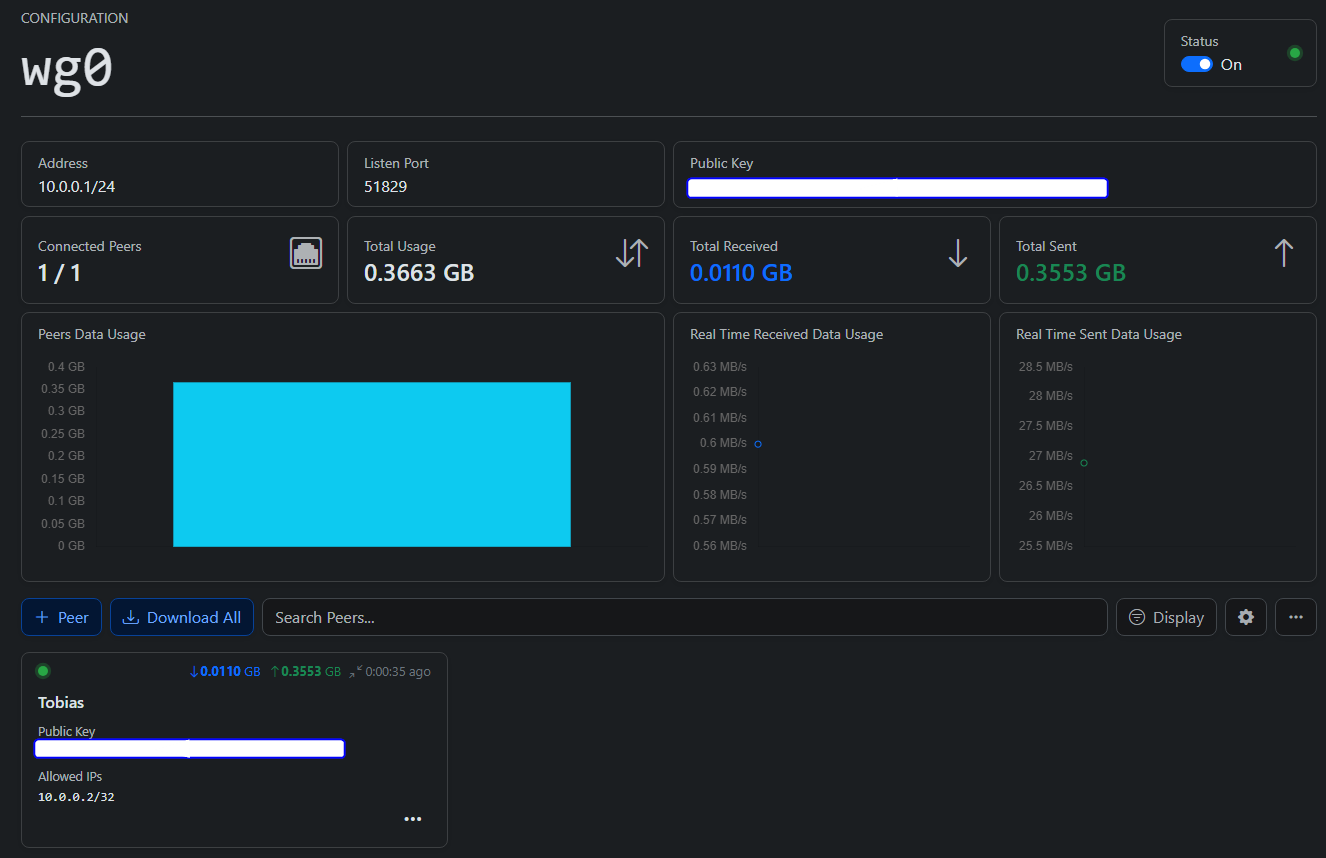

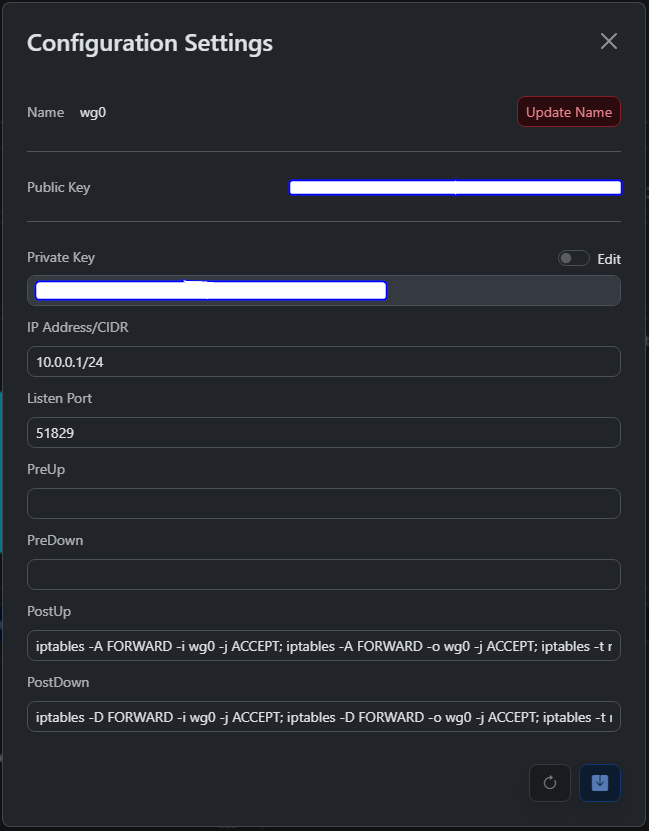

Die Settings der WG Instanz

192.168.1.110 ist die interne IP des WG Proxmox Containers. Bei PostUp und Down habe ich die Befehle aus dem ersten Post hier.

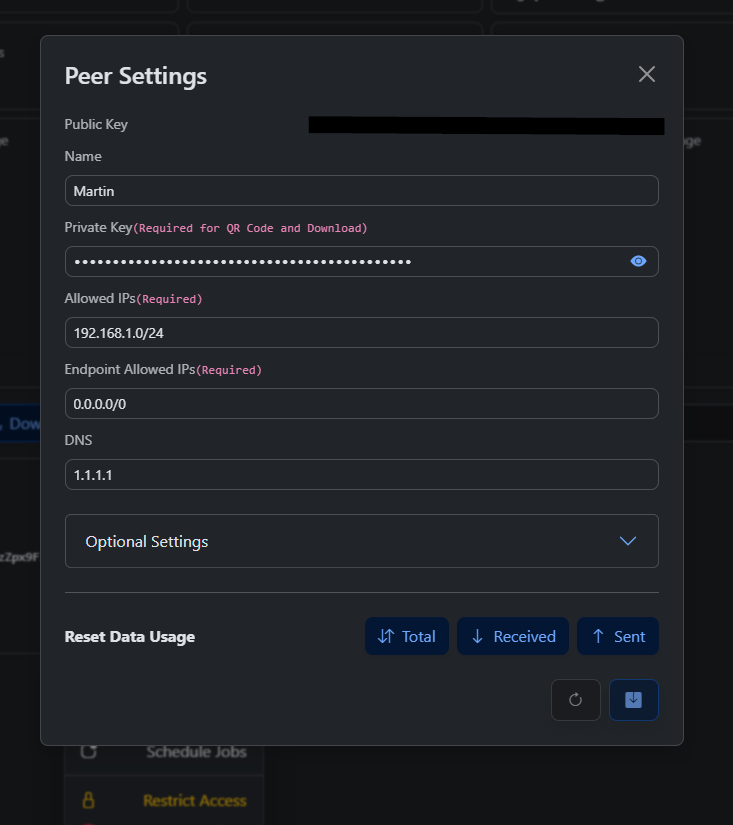

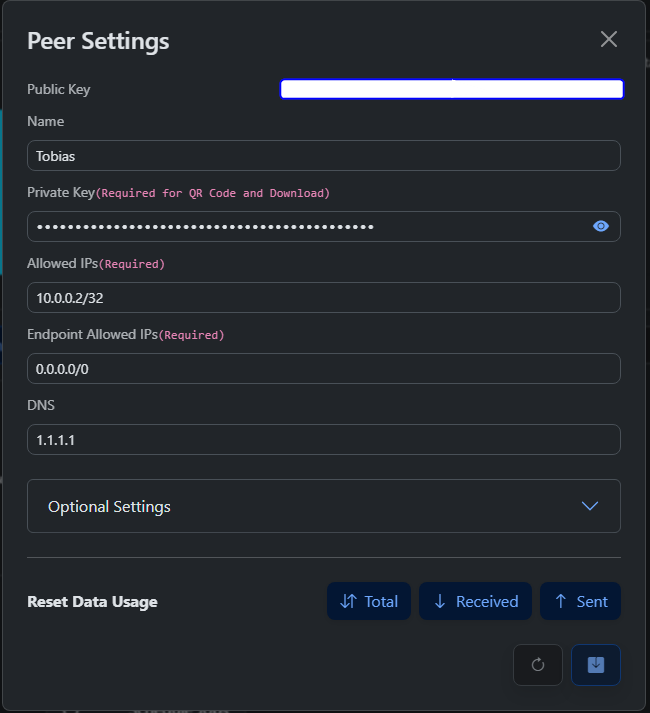

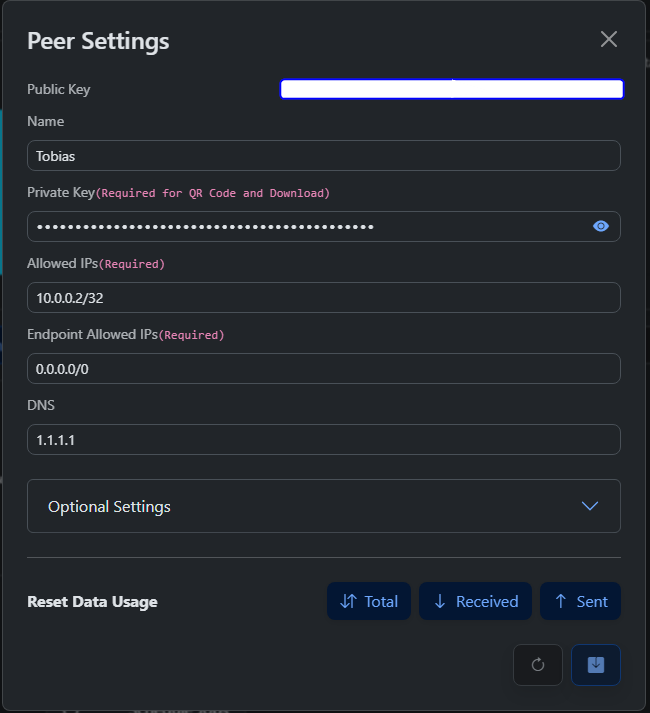

Bei dem Peer, den ich angelegt habe, habe ich diese Settings:

Ist da irgendwo etwas falsch ?

-

Kriegt Dein Handy denn eine interne IP aus dem 192.168.1.x Raum, wenn Du Dich mit dem VPN verbindest?

Bei "Einstellungen -> Über Das Telefon" scheint sie aber nicht aufzutauchen...

Bei mir musste ich auf dem Smartphone Termux bemühen ...

$ ip addr .... 29: tun0: <POINTOPOINT,UP,LOWER_UP> mtu 1280 qdisc pfifo_fast state UNKNOWN group default qlen 500 link/none inet 192.168.2.212/22 scope global tun0 valid_lft ....Bei Endpoint Allowed IPs bin ich mir nicht sicher, was da hineinmuss für Tunneling nur zu den Internen IP-Adressen

-

@martinp said in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Kriegt Dein Handy denn eine interne IP aus dem 192.168.1.x Raum, wenn Du Dich mit dem VPN verbindest?

Bei "Einstellungen -> Über Das Telefon" scheint sie aber nicht aufzutauchen...Hi,

Dort steht die 10.0.0.2.

Muss ich die VPN Verbindung auf dem Handy neu anlegen wenn ich Einstellungen am Server ändere? -

@martinschm Das weiß ich nicht. Wahrscheinlich reicht trennen und neu verbinden

-

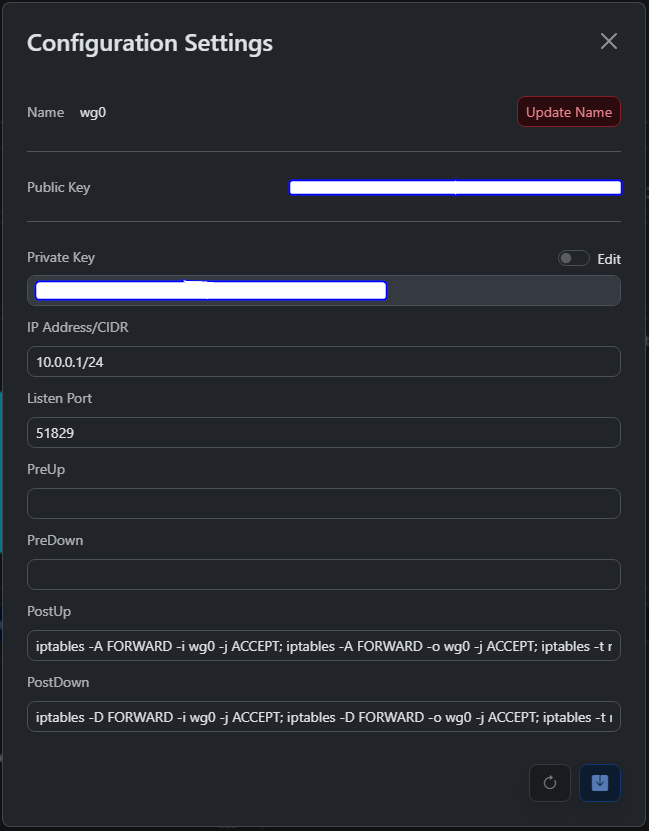

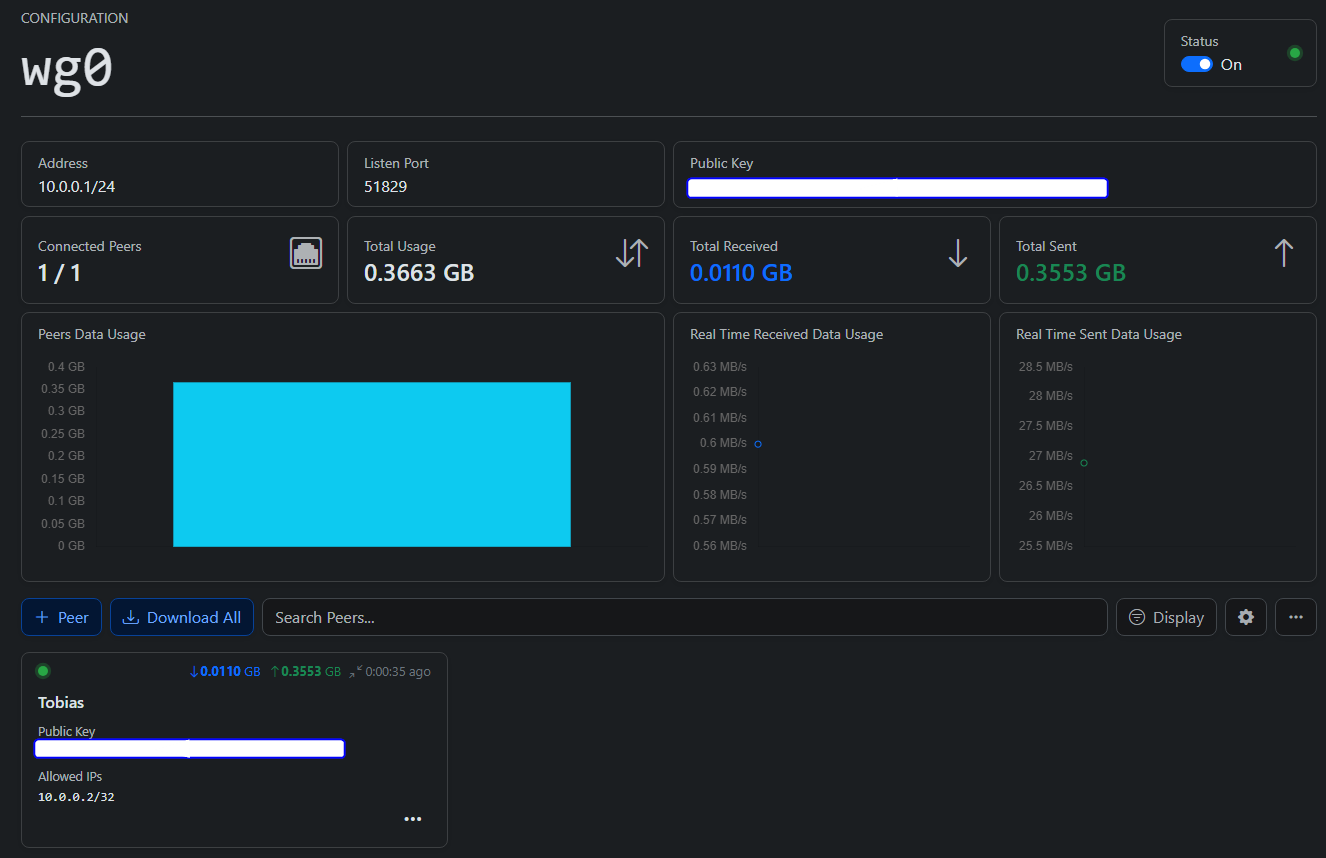

Ich hab mal einen LXC gemacht und den Peer Remote Endpoint erst nach dem Bild geändert:

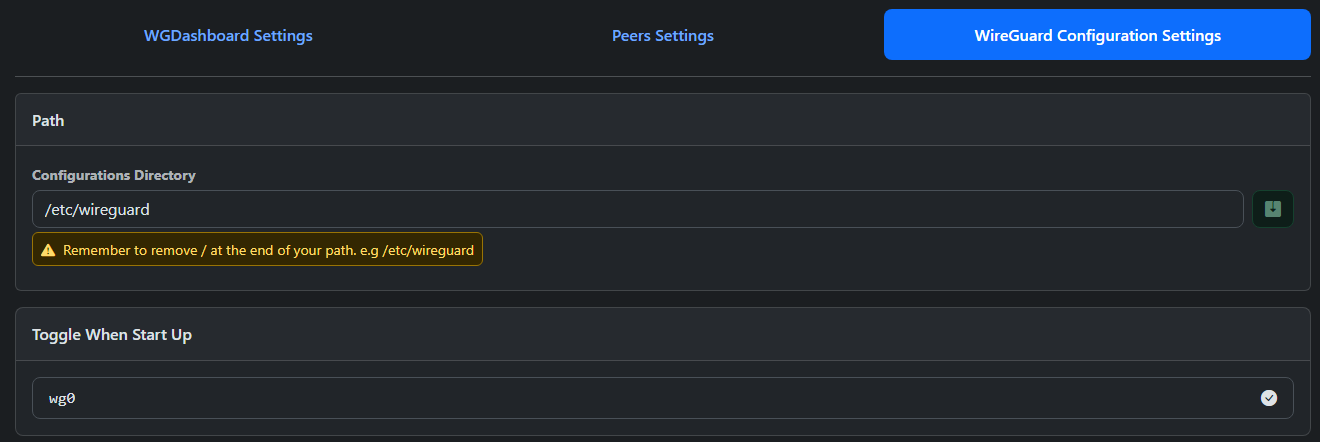

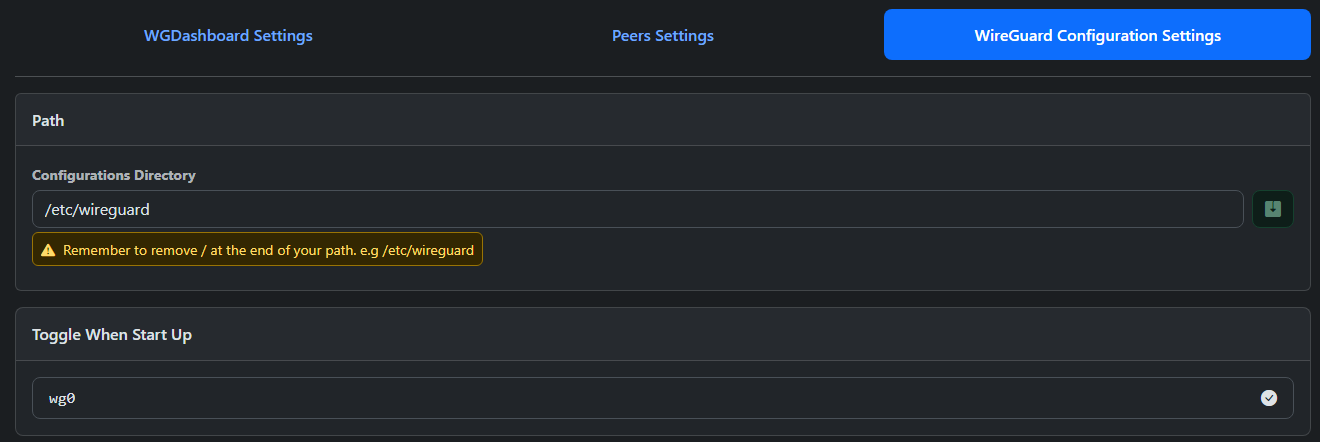

Toggle When Start Up einschalten:

Den Port hab ich in der /ect/wireguard/wg0.conf auf 51829 geändert.

Und am besten erst alles einstellen und dann den Peer erstellen. -

@shadowhunter23 said in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Ich hab mal einen LXC gemacht und den Peer Remote Endpoint erst nach dem Bild geändert:

Toggle When Start Up einschalten:

Den Port hab ich in der /ect/wireguard/wg0.conf auf 51829 geändert.

Und am besten erst alles einstellen und dann den Peer erstellen.Dank dir fürs Feedback. Kurze Rückfrage, warum hast du den Port geändert und muss bei der IP nicht die aus deinem Heimnetz drin stehen oder hast du im Netzwerk die 10.0.0.0?

-

@martinschm sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Dank dir fürs Feedback. Kurze Rückfrage, warum hast du den Port geändert und muss bei der IP nicht die aus deinem Heimnetz drin stehen oder hast du im Netzwerk die 10.0.0.0?

Den Port hab ich geändert weil der bei mir schon belegt ist. Und nein das interne hat einen Bereich 192.168.0.x und die VPN Verbindung hat einen IP Bereich 10.0.0.x .

Zugriff auf den internen Bereich hat man trotzdem. -

Ein Bekannter hat mir heute Tailscale empfohlen. Die nutzen Wireguard unten drunter, aber die Einrichtung ist super easy. Einfach auf den Clients installieren, authentifizieren und fertig.

Hab ein LXC Container aufgesetzt, da das tailscale script laufen lassen und eine kleine Anpassung in der Container conf gemacht und ich konnte mich easy mit dem Laptop zum Container und von dort auf meine Netzwerk connecten.