NEWS

Nextcloud und Bitwarden selbst gehostet

-

Hi,

Ich habe eine Nextcloud Installation in Proxmox welche per Domain erreichbar ist und letsencrypt nutzt.

Jetzt versuche ich verzweifelt auf einem anderen Proxmox Server in einem Container Bitwarden zu installieren was grundsätzlich lokal mit IP Adresse funktioniert.

Stelle ich jetzt auf Domain und letsencrypt um schlägt das Downloaden der certificate fehl.

Wenn ich die USG logfile Einträge richtig interpretiere versucht letsencrypt immer mit der Nextcloud installieren zu kommunizieren.

Port forwarding ist im USG für beide Installationen eingerichtet.

Jemand zufällig diese oder eine ähnliche Konstellation laufen und kann mit einen Tip geben was ich machen muss damit die CERT Erstellung funktioniert und ich Bitwarden dann über seine eigene Domain erreichen kann?

Danke und Gruß

-

@wendy2702 also, Lets Encrypt auf dem System welches sich das Zertifikat holt (oder erneuert) muss von außen per Port 80 und 443 erreichbar sein.

Simpel erklärt beantragt die Software ein Zertifikat. Die Server von Lets Encrypt fordern einen Beweis das man über die Domäne verfügt und fordern an das eine bestimmte Datei bereit gestellt wird über den DNS-Namen. Diese wird dann über Port 80 bereit gestellt.Ergo muss für ein solchen Zertifikat Port 80 (und 443 meine ich) von außen direkt erreichbar sein.

Bei 2 Servern hinter einer IPv4 Adresse kann das nicht gehen. IPv6 würde gehen.Bei mir kommt ein 3. System mit einem (Apache) Reverse Proxy zum Einsatz. Dieser ist per Port 80 und 443 von außen erreichbar und beantragt auch die Zertifikate. Die Systeme dahinter sind mit selbstsignierten oder unverschlüsselt intern erreichbar. Der Reverse Proxy reicht die Anfragen von außerhalb zu den internen Systemen weiter, je nachdem mit welchen DNS-Namen der Aufruf erfolgte.

Mein System macht das auch für IPv6 auch wenn das eigentlich nicht nötig wäre. Ich wollte aber nicht per IPv4 über den Proxy und per IPv6 daran vorbei, unter anderem weil ich auch noch GeoIP-Blocking anwende (meine Cloud-Server sind nur aus Deutschland erreichbar).Wenn ich du wäre, würde ich also eine zusätzlichen Reverse-Proxy VM nutzen.

-

@wendy2702

Ähnlich wie BananaJoe nutze ich einen reverse proxy Server.

Bei mir läuft auf einem separaten Intel Nuc der Nginx Reverse Proxy Manager.

Sehr einfach zu bedienen und die Certs von lets encrypt lassen sich direkt erstellen und werden auch erneuert.Und weit weniger Portforwarding im Router.

Grüße

-

Danke für eure Antworten.

Habt ihr zufällig einen Link der die Einrichtung für Reverse Proxy noobs gut beschreibt?

@tritor sagte in Nextcloud und Bitwarden selbst gehostet:

Nginx Reverse Proxy Manager

Sehe ich das richtig das der Manager nur als Docker läuft?

-

@wendy2702 sagte in Nextcloud und Bitwarden selbst gehostet:

Sehe ich das richtig das der Manager nur als Docker läuft?

Ja leider

Ich nutze ihn auch und bin sehr zufrieden

Ich hatte früher einen Reverse Proxy ohne GUI laufen das war aber immer sehr umständlich

Daher habe ich auch zum NPM gewechsel

Wenn du Bitwarden nutzen möchtest hast du ja eh schon Docker im Einsatz den gibt es ja leider auch nur als Docker -

@wendy2702 ich hab das zwar aufgeworfen aber kann dir hierbei wohl nicht viel weiterhelfen.

Ich nutze eine Ubuntu 20.04 VM mit installiertem ISPConfig (das ist so ein Multi-Webseiten-Hosting-Tool) um Subdomänen anzulegen und mit einem Lets Encrypt Zertifikat zu beglücken und ergänze dann um eine Revers-Proxy-Konfiguration. Wenn es etwas leichtes ist dann per Einträge in der Web-GUI, ansonsten manipuliere ich die Konfigurationsdateien direkt.Mit Reverse Proxy klappt oft das Erneuern der Zertifikate nicht mehr weshalb ich ein einen extra Cronjob nutze der bei bedarf den Webserver anhält und das Lets-Encrypt-Tool übernimmt für kurze zeit den Port 80/443

Die Sophos-UTM Firewall die es auch als virtuelle Appliance gibt (privat kostenlos aber mit eingeschränkter Geräteanzahl) kann das auch, nutze ich für meinen Mailserver.

Ist aber alles nicht von jetzt auf gleich gelernt. Das ISPConfig bräuchte ich eigentlich nicht, nutze ich mehr aus Bequemlichkeit weil dann das Grundgerüst nach ein paar Mausklicks steht.

Mit meiner Liebe zum Apache Reverse Proxy stehe ich gefühlt eh oft einsam da, gefühlt schreien alle anderen immer NGINX

So eine spezialisierte Docker-VM wäre da sicherlich einfacher.

-

OK. Erneut danke für eure Antworten.

Der NGINX Manager läuft jetzt in eine CT in Proxmox allerdings kann ich kein Certifikat von Letsencrypt bekommen.Erhalte immer nur "Internal error". Wie ich im Docker an das logfile komme habe ich noch nicht rausfinden können

Nebenbei, ich nutze Securepoint DNS und habe zum updaten aktuell auf meiner Nextcloud ein kleines Script laufen. Das aktualisiert aber nur die IP4 Adresse, nutzt eventuell jemand diesen anbieter und hat eine Idee wie ich auch die IPv6 aktualisieren kann?

-

ich habe nextcloud/letsencrypt/reverseproxy/fail2ban/plus eine interne webseite

alles in einem docker-compose-service laufen (in portainer heisst es stacks)

über das docker-image von https://hub.docker.com/r/jwilder/nginx-proxy

lassen sich ganz einfach weitere dienste unter einem reverse proxy zusammenfassen.evtl. noch ein kleinen hinweis zur Sicherheit, die man hier wissen sollte:

1 )

hiermit gibt man dem container die möglichkeit mit docker direkt zu kommunizieren. wird hier benötigt um die anderen container herauszufinden die einen virtual host haben wollen. allerdings kann der container dann alles mit docker machen was er will. daher hier zumindest mit ro=readonly eingeschränkt

- /var/run/docker.sock:/tmp/docker.sock:ro2 )

Mit dem Abschnitt

cap_add:

- NET_ADMIN

- NET_RAW

erhält der Container besondere Privilegien. In dem Fall kann fail2ban die iptables (also der firewall) des hostsystems verändern.dem Anbieter sollte man vertrauen, bzw. den erstellungsweg des containers reviewen, damit da nix böses eingeschmuggelt wird.

hier mal mein docker-compose

sensible bereiche habe ich mit *** versehen -

Ich habe den nginx proxy manaager in einem LC laufen ohne Docker.

Sofern man in der lage ist bash scripte zu lesen findet man Hier eine Anleitung. Und da ich mich nicht an Probleme erinnern kann sollte das auch relativ problemlos gehen. -

Danke erneut.

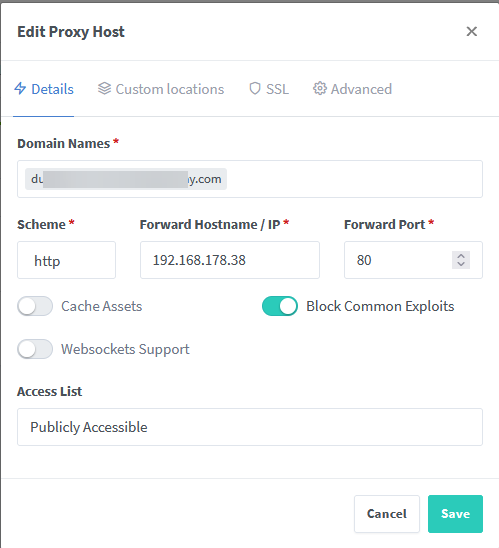

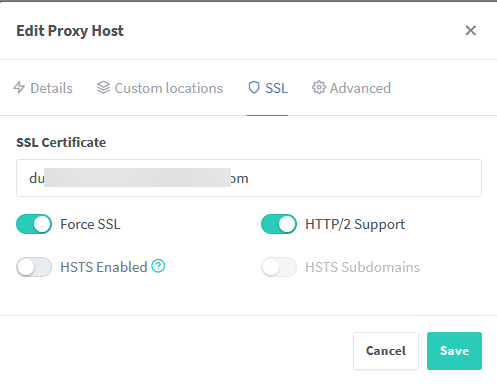

Der NGINX Proxy Manager läuft jetzt.

Jetzt habe ich in einem ersten Schritt versucht meine Nextcloud installation anzupassen weil die Erreichbarkeit wichtig ist.

Allerdings hat das nicht geklappt.

Jemand ne Idee oder kann Hilfestellung zur Umstellung der Nextcloud Einstellungen geben? Meine Nextcloud läuft mit Apache2.

Wenn das funktioniert kann ich mit Bitwarden weiter machen.

-

@wendy2702

Was steht in der config.php unter trusted domains? -

@meister-mopper sagte in Nextcloud und Bitwarden selbst gehostet:

@wendy2702

Was steht in der config.php unter trusted domains?Aktuell wieder das:

'trusted_domains' => array ( 0 => '192.168.178.*', 1 => 'duxxxxxxxxxxxxay.com', ),nextcloud läuft intern auf der .38, der NGINX Reverse Proxy auf der .34

-

@wendy2702 Schreib mal den nginx proxy manager dazu 2 => 'IP',

-

@meister-mopper sagte in Nextcloud und Bitwarden selbst gehostet:

@wendy2702 Schreib mal den nginx proxy manager dazu 2 => 'IP',

Wenn ich das

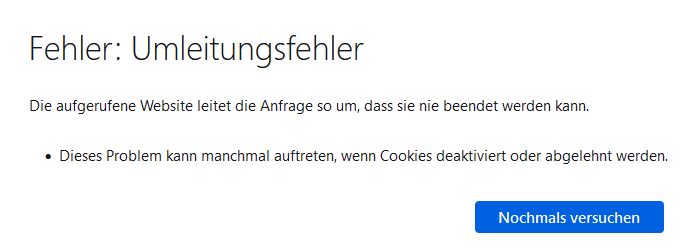

'trusted_domains' => array ( 0 => '192.168.178.*', 1 => 'duffysservice.firewall-gateway.com', 2 => '192.168.178.34',mache kommt das:

Das hatte ich schonmal und die Cookies gelöscht. Hat leider nicht geholfen.

-

@wendy2702 sagte in Nextcloud und Bitwarden selbst gehostet:

Bei mir läufts mit diesen drei domains. Wie hast Du den NPM für nextcloud konfiguriert?

-

Wie sieht denn deine config.php aus? bei mir so:

Was hast du in

/etc/apache2/sites-available/nextcloud-ssl.conf -

@wendy2702 Schonmal websocket aktiviert?

-

@wendy2702 sagte in Nextcloud und Bitwarden selbst gehostet:

Wie sieht denn deine config.php aus?

Sorry, kann ich jetzt nicht zeigen, bin nicht zuhause.

-

@wendy2702 sagte in Nextcloud und Bitwarden selbst gehostet:

Was hast du in

/etc/apache2/sites-available/nextcloud-ssl.confIch lass die nc über nginx laufen.

-

@meister-mopper OK.

WebSockets bleibt unverändert